Hay un concepto en administración de redes y sistemas ampliamente usado y conocido pero que, si no eres de sistemas, terminarás escuchando y no sabrás muy bien lo que significa. Hablo de la DMZ (Demilitarized Zone) o Zona Desmilitarizada.

La DMZ es un término común en el mundo de la ciberseguridad. Aunque se origina en un concepto militar, en el ámbito de las tecnologías de la información se refiere a una subred que actúa como una capa adicional de seguridad. Su propósito es proteger la red interna de una organización de accesos no autorizados, al tiempo que permite ciertas interacciones con redes externas, como Internet.

Las dos Coreas

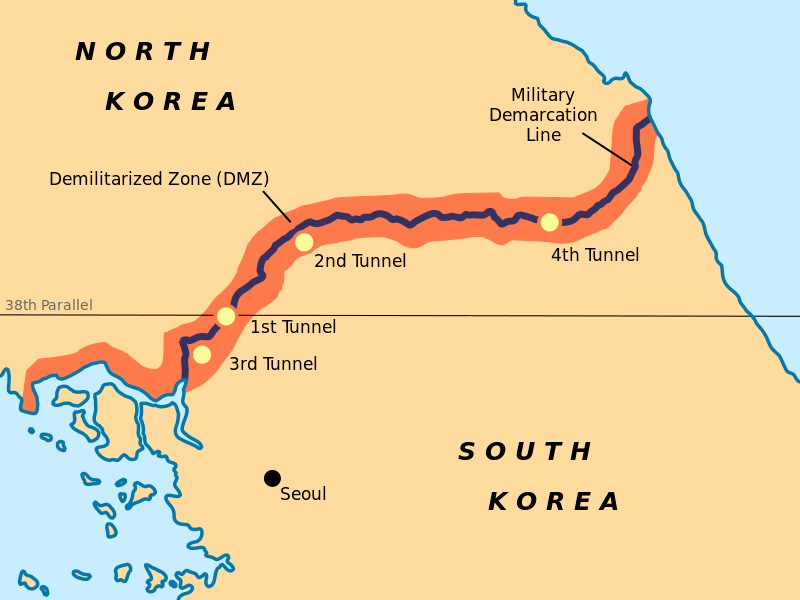

El término DMZ tiene sus orígenes en el ámbito militar y se refiere a un área en la que los tratados o acuerdos entre naciones, grupos militares o fuerzas beligerantes prohíben las actividades militares o donde se limita el despliegue de fuerzas militares y material bélico. Esta zona suele establecerse para evitar conflictos directos y actúa como un área de amortiguamiento entre dos o más entidades en conflicto.

El ejemplo más conocido de una DMZ en el contexto militar es la Zona Desmilitarizada de Corea, que separa a Corea del Norte y Corea del Sur desde 1953. Esta área sirve como una frontera de facto entre las dos naciones y es un espacio donde no se permite la presencia de fuerzas armadas.

Es paradójico porque es una zona donde no debe haber presencia militar (justo al lado hay claro), pero ay si alguno se salta esa norma.

Historia de la DMZ en IT

El concepto de DMZ fue adoptado en el ámbito de la ciberseguridad durante los años 90, cuando la proliferación de Internet y las crecientes amenazas cibernéticas llevaron a las organizaciones a buscar métodos más avanzados para proteger sus redes internas. La evolución de la DMZ ha sido significativa, adaptándose a nuevas tecnologías y amenazas.

¿Cómo funciona?

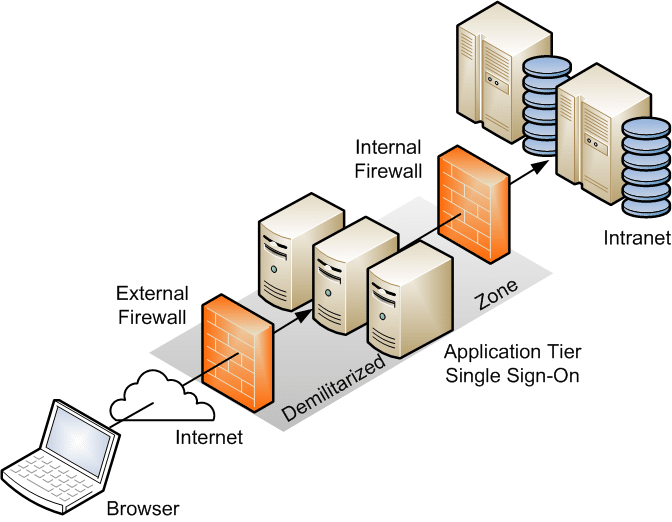

La DMZ es una red física o lógica que se sitúa entre la red interna segura de una organización (Intranet) y una red no segura, generalmente Internet. Los dispositivos alojados en la DMZ son accesibles desde ambas redes, pero implementan medidas de seguridad adicionales para prevenir ataques.

Algunos ejemplos comunes de sistemas colocados en la DMZ incluyen servidores web, servidores de correo electrónico y servidores FTP.

Tipos de Implementaciones de DMZ

Hay varias formas de implementar una DMZ.

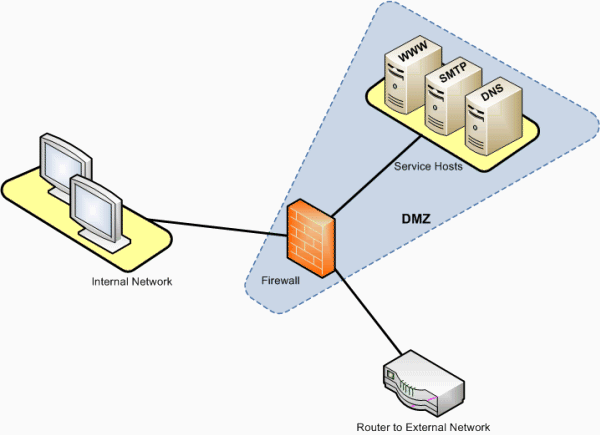

DMZ con un solo firewall

En esta configuración, un único firewall gestiona el tráfico entre la red externa, la DMZ y la red interna. Es una implementación más simple pero menos segura.

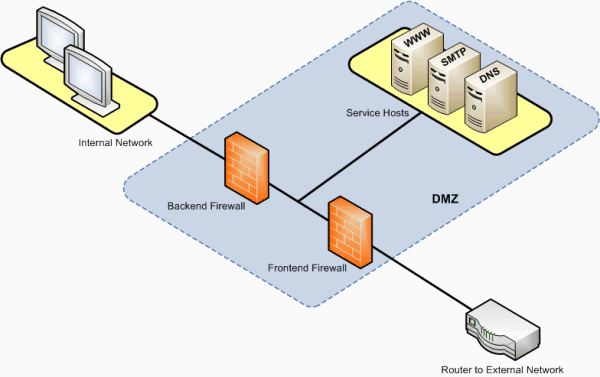

DMZ con dos firewalls

La más común es utilizando dos firewalls. El primer firewall se coloca entre la red externa (Internet) y la DMZ, mientras que el segundo se sitúa entre la DMZ y la red interna.

Esta configuración permite un control detallado del tráfico que entra y sale de la DMZ, así como entre la DMZ y la red interna.

DMZ en la nube

Las DMZ también pueden implementarse en entornos de computación en la nube, donde los servicios y aplicaciones se alojan en servidores virtuales. Aquí las cosas se complican, puesto que todo tu sistema está expuesto al resto de la red global. La implementación en la nube requiere consideraciones adicionales debido a la naturaleza compartida y distribuida de los recursos en la nube.

Beneficios de la DMZ

- Seguridad Mejorada: La DMZ proporciona una capa adicional de seguridad. Si un atacante compromete un sistema en la DMZ, todavía tendría que atravesar otro nivel de seguridad para acceder a la red interna.

- Gestión del Tráfico: Permite una mejor gestión y monitoreo del tráfico entre Internet y la red interna.

- Aislamiento de Servicios: Los servicios expuestos al público, como un sitio web, pueden ser aislados de la red interna, reduciendo el riesgo de una brecha de seguridad.

Desafíos y Consideraciones

- Configuración y Mantenimiento: Implementar y mantener una DMZ requiere habilidades técnicas especializadas.

- Costos Asociados: Puede haber costos significativos relacionados con hardware adicional y software de seguridad.

- Balance entre Seguridad y Accesibilidad: Es crucial encontrar un equilibrio entre la protección de la red y la accesibilidad de los servicios alojados en la DMZ. Y en este punto es donde más afectado me he visto yo. Cuando quieres que otro sistema se conecte al tuyo vía web services o cuando necesitas que accedan usuarios fuera de la red.

Conclusión

La DMZ sigue siendo una herramienta crucial en la ciberseguridad, ofreciendo una capa adicional de protección para las redes internas. Con el avance de las tecnologías y las crecientes amenazas, es esencial que las organizaciones continúen adaptando y mejorando sus implementaciones de DMZ para mantenerse seguras.

Lo importante es que cuando nos hablen de la DMZ sepamos lo que significa y lo que implica, que no deja de ser un termino comúnmente usado en TI.

Un comentario sobre “Zona Desmilitarizada (DMZ)”